Les VPNs et leur mésusage

Les VPN sont aujourd'hui des outils bien connus du grand public. Leur intérêt est toutefois questionnable, et leur usage est souvent loin d'être optimal.

Ceci est un bref message de réflexion et "coup de gueule" concernant les VPN (Virtual Private Network). J'emploierai un lexique parfois technique mais je tâcherai de vulgariser un maximum.

Ces dernières années, les VPN sont devenus l'objet d'attention de nombreuses personnes. En effet, en quelques minutes - que dis-je, secondes en naviguant sur YouTube vous trouverez des promotions sur NordVPN, ExpressVPN, PIA, et j'en passe. Ce phénomène publicitaire ne concerne pas que YouTube évidemment mais c'est pour montrer à quel point il y a un acharnement auprès du grand public pour vendre ces services.

Ne vous y méprenez pas, il y a de bonnes raisons d'utiliser un service VPN, mais pas forcément celles que vous croyez. Cet article s'attardera davantage sur le gain potentiel qu'un VPN apporte en matière de sécurité et de vie privée, que sur des intérêts légitimes évidents (censure, géo-restriction, utilitaire, etc.).

Un apport en sécurité ?

"Bah ça chiffre, c'est forcément positif !"

Les services VPN et autres prophètes (que dis-je, charlatans) adoreront vous vanter les vertus sécuritaires d'un VPN : c'est effectivement un tunnel chiffré, dans le sens que le traffic entre vous et le serveur VPN sera effectivement chiffré, et encore heureux.

Seulement voilà, il n'y a rien de magique : une fois le VPN atteint, celui-ci devra atteindre les destinations (n'importe quelle requête HTTP par exemple) de façon régulière. Le VPN n'ajoute absolument aucune couche de sécurité entre lui-même et la destination finale, c'est seulement votre connexion au VPN qui est une étape supplémentaire chiffrée.

C'est d'ailleurs le cas si vous utilisez Tor pour naviguer sur le clear web, où l'exit node devra communiquer de façon régulière avec la destination finale ; la sécurité du traffic dépendra uniquement de la configuration de celle-ci. Ce problème est résolu quand vous naviguez sur des hidden services au sein-même du réseau Tor.

La réalité n°1 : un gain marginal

... voire inexistant la plupart du temps.

L'intérêt du chiffrement entre un réseau et une destination réside entre autres dans la mitigation d'attaques évidentes telles que des man in the middle qui permettent d'intercepter, surveiller et d'altérer des requêtes. Donc si votre communication à une destination comme un site web n'est pas chiffrée (du HTTP "en clair"), le VPN permet d'empêcher des attaques localement seulement. Mais encore une fois, entre le VPN et la destination, le VPN ne peut rien faire de plus et une partie du traffic sera en clair dans ce cas.

Le temps où n'importe qui pouvait lancer Wireshark sur votre réseau pour récupérer votre compte Facebook est révolu depuis belle lurette.

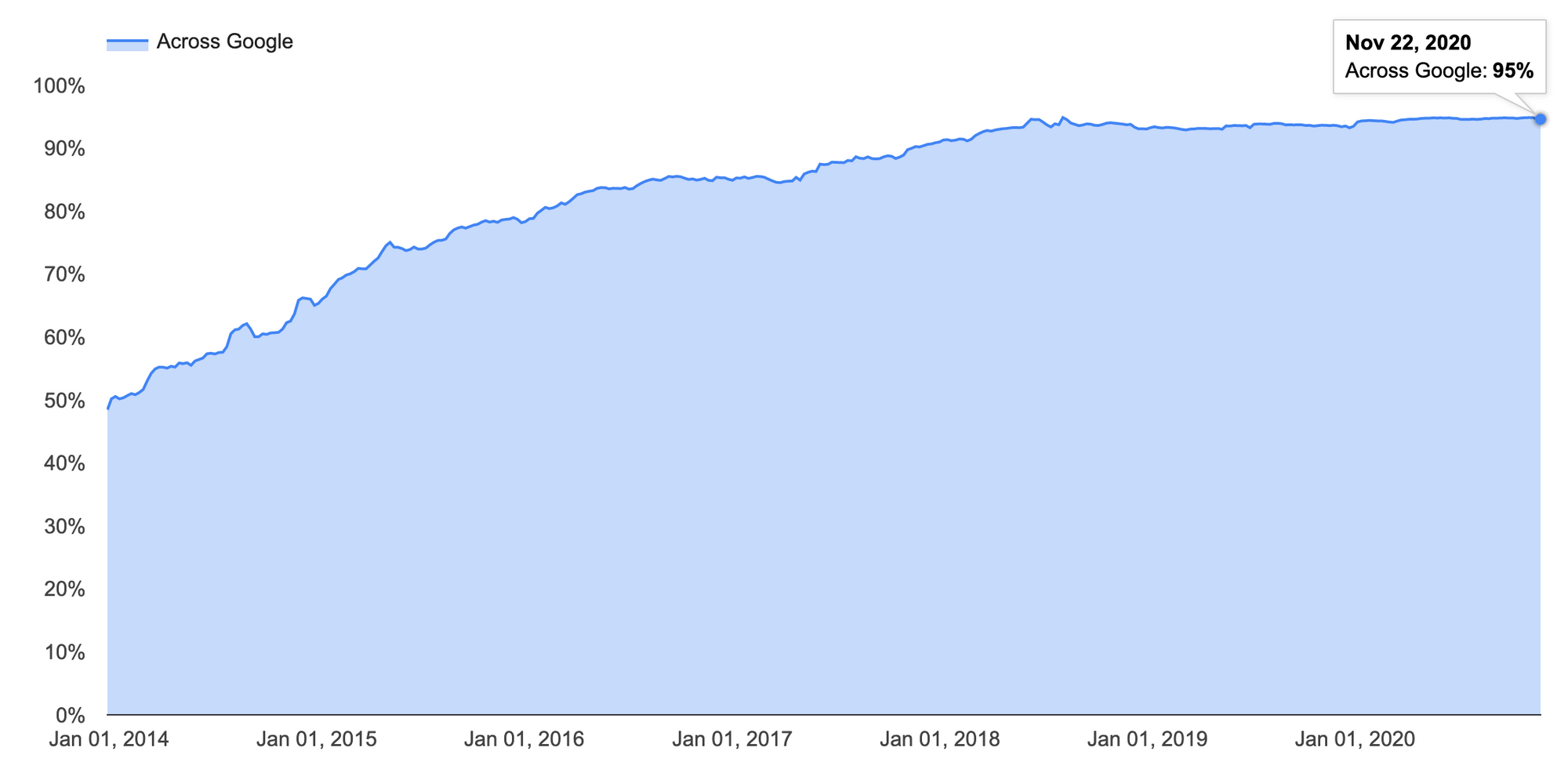

La solution est simple, répandue, et ne nécessite pas de VPN : des protocoles chiffrés comme HTTPS que vous utilisez en ce moment-même (voyez, le jolis cadenas dans la barre d'URL ?). HTTPS est rapidement devenu un indispensable, d'abord sur les sites critiques avec des portails de connexion (pour des raisons évidentes), et s'est même généralisé globalement si bien qu'aujourd'hui environ plus de 90% du traffic web est chiffré.

Il est très probable que vous n'utilisez même plus HTTP, et le cas échéant, n'importe quel navigateur moderne vous tirera la tronche avec des alertes et des messages en rouge et gras "non-sécurisé". Ceci pour peu que vous tombiez sur un site en HTTP, puisque Google privilégie grandement les sites HTTPS au référencement.

Conclusion : un VPN n'a un gain de sécurité uniquement pour vous protéger d'attaquants locaux dans le cas d'une utilisation de protocoles non-sécurisés, qui se font rares. Pour du traffic web, utilisez HTTPS partout. Cette conclusion est purement sécuritaire et la prochaine partie aborde par exemple la simple inspection locale de traffic.

Ma vie privée alors ?

Réalité n°2 : un point de confiance est inévitable

Parler de l'efficacité d'un VPN en matière de vie privée revient d'abord à aborder la question du déplacement de confiance mais également du modèle de menace.

Pour naviguer sur Internet, vous passez par un FAI qui s'occupe de router votre traffic. Il s'occuper de traiter vos requêtes et peut donc les consulter à sa guise, les enregistrer (voire dans le pire des cas les altérer si vous n'utilisez pas des protocoles sûrs, cf. plus haut) notamment par DPI (deep packet inspection).

Évidemment si vous vivez dans un pays où les droits humains ne sont pas garantis par une quelconque forme juridique, et que votre FAI est susceptible d'appliquer de la censure et/ou de surveiller activement votre traffic, l'utilisation d'un VPN (ou mieux, de Tor) est toute indiquée.

C'est donc un point de confiance : même si vous utilisez des protocoles chiffrés, les requêtes ne sont pas anonymes (temporalité, destination, type). Un FAI peut voir exactement à quel site vous vous connectez même en utilisant du HTTPS et même si vous utilisez des DNS chiffrés, à cause de SNI et OCSP notamment ; mais une destination sera de toute manière visible comme une IP.

Je suis au courant pour encrypted SNI, mais son déploiement est marginal et ne change rien au fait que le FAI voit toujours l'IP distante.

De plus, le bénéfice de DNS chiffré est lui-même relativement faible : TLS + DNSSEC vous protègent activement contre de nombreuses formes d'attaques y compris celles liées à du DNS poisoning, pour peu que votre OS, navigateur et votre résolveur DNS soient modernes.

Dès lors, un VPN revient à simplement déplacer cette confiance du FAI à ce VPN qui se comporte en réalité comme un "FAI", et très souvent sous la dépendance d'un "vrai" FAI prestataire (souvent les serveurs sont loués).

Votre FAI verra que vous vous connectez à un serveur VPN mais ne pourra pas altérer le traffic ni connaitre la nature des requêtes au sein du tunnel chiffré. C'est ici un léger gain par rapport à la simple utilisation du HTTPS sans chiffrement du SNI. Gardez en tête cependant que votre FAI ou tout intermédiaire entre vous et le VPN peut procéder théoriquement à une attaque par analyse de traffic.

La question que vous devez vous poser est la suivante :

Est-ce que je fais plus confiance au VPN ou à mon FAI ?

Les VPN clameront haut et fort qu'ils sont no logs, donc qu'ils n'enregistrent rien. Mais c'est très souvent inexact et trompeur. Non, NordVPN n'empêchera pas un vendeur de drogues d'être arrêté, et c'est la question du modèle de menace qui entre en jeu.

Avez-vous une menace qui justifie l'utilisation de VPN ?

Le cas échéant, un VPN est-il efficace ?

Posez-vous sincèrement ces questions. De qui voulez-vous protéger ?

- Des GAFAM et des sociétés vicieuses ? Ils n'ont pas besoin de votre IP si vous n'utilisez pas d'alternatives à leurs services.

- Des petits filous sur votre réseau local ? Utilisez des protocoles sécurisés en premier lieu, et considérez éventuellement un VPN pour limiter l'inspection de traffic.

- De votre gouvernement ? Un VPN ne doit absolument pas être le seul garant de votre liberté (ou de votre vie). Des outils plus puissants comme Tor sont prévus à cet effet.

C'est entièrement non-exhaustif et j'apporte simplement des éléments de réponse personnels. Définissez votre propre modèle de menace en suivant cette logique.

Conclusion : un VPN ne fournit pas d'anonymat. Il peut vous rendre plus difficile de vous identifier, mais ce n'est pas impossible. Un VPN demande toujours de placer à un point donné une grande confiance en celui-ci. Utilisez Tor avec de bonnes pratiques si vous cherchez l'anonymat.

Les mauvaises pratiques annihilent l'intérêt du VPN

Si vous pensiez que l'adresse IP est la seule donnée qui permet de vous traquer, vous vous trompez lourdement :

Votre empreinte numérique est un ensemble de données diverses, si bien que l'IP n'intéresse qu'à peine aujourd'hui. De plus il est probable que votre IPv4 soit déjà partagée par plusieurs foyers à l'échelle de votre ville (les blocs d'IPv4 se faisant rares), elle ne vous est pas forcément liée à vous uniquement, et on sait depuis des lustres qu'une IP peut être dynamique. Les méthodes de tracking se sont largement adaptées.

Les discordances sont particulièrement néfastes et annihilent l'intérêt d'un VPN, voire vous rendent encore plus unique !

- Un VPN dans une localisation avec timezone qui ne correspond pas

- Utiliser toujours le même serveur VPN

- Un VPN avec un serveur DNS custom

Dans ce dernier cas, faites très attention. Utilisez la connexion du VPN avec ses DNS fournis, qui sont souvent hébergés sur le même serveur/réseau. Votre traffic DNS est inclus dans le traffic chiffré vers le VPN.

Il est facile de savoir quel serveur DNS vous utilisez :

Une personne qui utilise le VPN PIA avec les DNS d'AdGuard aura un profil très unique, par exemple.

Don't stand out from the crowd, blend in.

- C'est là que j'apprécie la façon de faire d'iOS 14 qui empêche/dissuade d'utiliser un DNS custom (même chiffré) avec un VPN en même temps.

- Faites très attention sur Android où la fonction Private DNS (Pie+) aura un privilège sur n'importe quel réglage de n'importe quel client VPN.

- Si vous voulez utiliser un DNS pour bloquer une partie des pubs/trackers, des services VPN proposent des DNS inclus avec cette fonction : utilisez-les au lieu de réglages qui vous rendent uniques.

Conclusion : utiliser un VPN peut apporter un gain en matière de vie privée seulement s'il est bien utilisé, ce que beaucoup ne font pas, et en parallèle de l'adoption de bonnes mesures d'hygiène numérique.

Auto-héberger un VPN : la fausse bonne idée (souvent)

En conséquence de ces propos, certains se diront donc :

Si je ne peux pas faire confiance à un FAI ou un service VPN, pourquoi ne pas me faire confiance à moi-même ?

Déjà cela incombe que vous allez utiliser un serveur avec une IP unique (qui n'est pas chez vous, sinon rarement d'intérêt), félicitations : vous vous rendez encore plus trackable et ce à travers n'importe quel réseau désormais.

Le gain de sécurité étant déjà marginal, vous n'avez pas non plus un gain en matière de vie privée.

Mais mon VPN hébergé chez OVH/Hetzner/whatever est configuré pour ne rien logger ! Donc personne ne saura rien.

Comme je l'ai dit plus haut, vous êtes déjà en réalité sous la confiance d'un nouveau FAI : celui qui héberge le serveur de votre VPN. OVH par exemple peut toujours voir ce que votre serveur VPN (loué à votre nom avec plein d'informations) va faire sur son traffic, se connecter à qui, quand, comment... Vous déplacez encore une fois la confiance, pour pas grand chose (voire pire).

Bien sûr il en va de même si vous hébergez votre serveur DNS : la chaîne doit toujours reposer sur un point de confiance ; dans le cas des DNS, les serveurs racines répondent en clair... Il est dans votre intérêt d'utiliser des DNS communs avec mise en cache.

Conclusion : l'auto-hébergement d'un VPN a un intérêt restreint, peut même être nuisible dans certains cas. Cette pratique doit être réservée au cadre utilitaire et/ou professionnel :

- Accès à un réseau pour accéder à des services de manière sécurisée

- Réduction du nombre d'acteurs de confiance

- Protection de MITM sur des réseaux publics/non-sûrs, etc.

Choisir son service VPN

Un VPN est un outil parmi d'autres d'hygiène numérique. Si bien utilisé et pour la bonne personne, il est tout à fait envisageable de souscrire à un service VPN.

Ce choix est bien entendu à la discrétion de chacun. Toutefois voici quelques critères qui devraient vous guider. Un service VPN doit :

- Procéder à des audits de sécurité transparents par des tierces parties indépendantes et compétentes.

- Fournir a minima le code source de ses clients : iOS, Android, macOS, Windows, Linux, etc. Soyez exigeants dessus.

- Permettre des paiements anonymes (crypto-monnaie, cash) ou retient a minima le moins d'informations valuables personnelles possibles (PII). Certains services ne demandent pas de mail.

- Utiliser des protocoles sûrs et une cryptographie moderne (OpenVPN avec AES/ChaCha+PFS, ou WireGuard).

- Ne pas avoir recours à de la communication trompeuse : exit donc les VPN qui essaient de vous piéger et vous bassinent à longueur de journée par des faux arguments.

- Présenter clairement les personnes qui composent son équipe : principe fondamental de confiance adopté dans le monde de l'open-source et de la sécurité (comme les contributeurs Linux).

Trouvez-vous normal que vous ne trouvez pas des noms du staff de [untel]VPN sur leur site ? Les faceless company sont à fuir.

Certains services VPN sont tellement douteux que je ne veux pas alimenter les conspirations en disant simplement ici qu'il faut les éviter.

Privacy Guides maintient une liste rigoureuse et à jour qui correspond aux critères édictés ci-dessus. Certains se souviennent du That One Privacy Guy, son tableau comparatif était pertinent mais ce site a été "acheté" récemment et ne peut garantir son indépendance.

Je vois d'ores et déjà des petits malins penser que le lien ci-dessus est sponsorisé. Bien évidemment que non : Privacy Guides est une initiative ouverte et transparente dont vous pouvez consulter les modifications sur GitHub. Faites vos propres recherches un maximum, quoiqu'il arrive.

Five Eyes, Nine Eyes...

Peu importe la localisation du VPN tant que ses ressources ne sont pas obscures. La localisation du serveur n'a pas non plus tant d'importance (en dehors du but de contourner un contenu géorestreint). En temps normal, il suffit de privilégier la latence (pour le confort) et de randomiser l'IP parmi une pool de serveurs, ce que font les clients de VPN décents en règle générale.

L'argument des eyes est donc assez obsolète, voire trompeur, et n'est qu'une partie émergée négligeable de l'iceberg. Encore une fois, je vous réfère à votre modèle de menace et à des outils plus adaptés que des VPN si vous cherchez à fuir une menace gouvernementale.

Autres ressources

Mot de la fin

J'espère que cet article (écrit d'une traite, ce sont des arguments que je dois souvent répéter) saura éclaircir certains dans leur choix d'utiliser (ou non) un service VPN. Je suis à disposition pour répondre à vos questions !

Évidemment, outre les gains marginaux évoqués, un VPN a des usages utilitaires tels que pour accéder à du contenu limité géographiquement ou accéder à un réseau à distance. Je souhaitais simplement à travers cet article mettre en garde contre les arguments fallacieux employés par des sociétés qui souhaitent vendre leur service VPN en matière de sécurité et de vie privée.